Stocker les clés Bitlocker dans Samba Active Directory

Cette stratégie permet de configurer le stockage des clés de déchiffrement BitLocker dans un contrôleur de domaine Active Directory, évitant ainsi une perte irrécupérable de données.

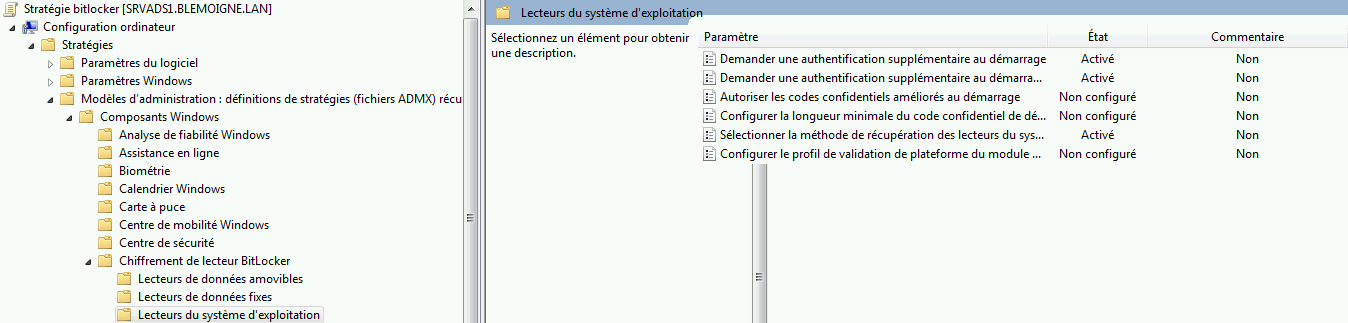

Ouvrir la Gestion des Stratégies de Groupe sur votre machine de management, puis créer un nouvel objet GPO s’appliquant aux ordinateurs sur lesquels vous souhaitez activer Bitlocker.

Ici on va appliquer une GPO à la racine du domaine pour forcer Bitlocker sur le lecteur du système d’exploitation sans module de chiffrement sécurisé compatible (carte à puce,…).

Activez la stratégie dans votre GPO avec .

Enregistrer les informations Bitlocker

Puis activer cette stratégie dans votre GPO avec .

Sélectionner la méthode de recouvrement

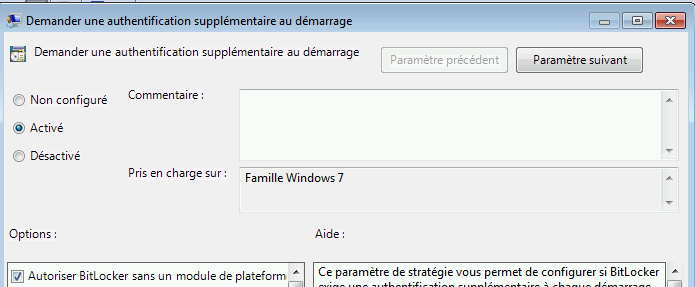

Enfin la dernière étape nécessaire dans notre cas est d’autoriser Bitlocker sans module de chiffrement sécurisé compatible. Il faut donc activer la stratégie suivante dans votre GPO avec .

Cocher Autoriser Bitlocker sans un module de plateforme sécurisée compatible.

Autoriser Bitlocker sans module TPM

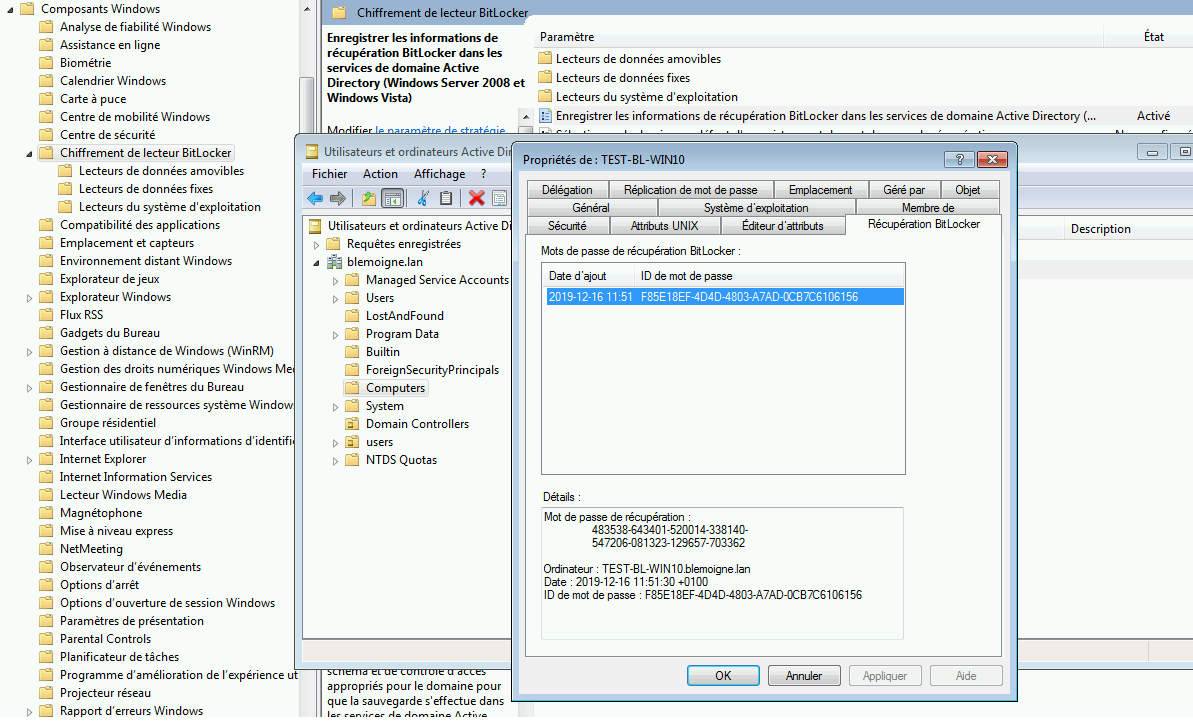

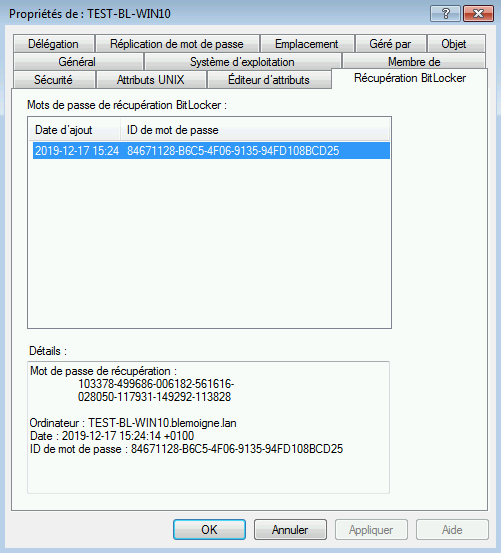

A partir de maintenant chaque ordinateur du domaine activant Bitlocker verra sa clé enregistrée dans l’AD.

Pour visionner ces clés, lancer Activer ou désactiver des fonctionnalités Windows et activer la fonctionnalité .

regsvr32.exe bdeaducext.dll

L’onglet Récupération Bitlocker doit maintenant apparaître dans les propriétés de chaque machine.

Propriétés de l’ordinateur